الاختراق, ما هو وكيف يتمكن الهاكر من اختراقك بسهوله؟

كتب : عبد الرحمن زين

الاختراق وتسريب المعلومات الشخصية في هذه الأيام صارت منتشره بشكل مخيف بين الناس بمختلف أعمارهم.

ساعد في هذا الانتشار والتطور التكنولوجي الحالي الذي جعل استعمال برامج الاختراق شيئا سهلا لأي شخص درس أمن المعلومات أم لم يدرس.

وما يزيد الأمر سوء هو عدم اهتمام الناس بالتثقف بشأن أمن المعلومات وكيف تحمي نفسها من الهجمات ومعرفة كيف تحدث الهجمات من الأساس.

في هذه المقالة, الفريدة من نوعها, سوف نتعرف على عقل المخترقين “الهاكرز” وكيف يقومون باختراقنا وبالتالي كيف نحمي أنفسنا منهم.

ملحوظة : كاتب المقالة هو واحد منهم فهذة معلومات من داخل المطبخ.

أهم ما سنتحدث عنه:

- بعض المصطلحات المهمة

- ما هو الإختراق

- من هو الهاكر

- أنواع الهاكرز

- مجالات أمن المعلومات

- أسهل 3 طرق للاختراق

- كيف تحمي نفسك من هذا الاختراق

- الخاتمة

بعض المصطلحات المهمه

الهاكر – هو متخخص أمن المعلومات في اختراق أو تأمين شيئ ما.

الثغرة – نقطة ضعف في النئام أو الجهاز يمكن للهاكر من خلالها الدخول على بعض الوظائف غير المسموح له بها.

الضحية – هو شخص وقع عليه الاختراق أو هو الشخص المُختَرَق.

المنفذ – هو رقم يميز كل برنامج يعمل على الانترنت بحيث يتم به إاصال الرسائل إلى برنامجه الخاص دون الوصول إلى برنامج آخر.

البروتوكول – هو ترتيب برمجي معين الهدف منه هو تنفيذ خدمة معينة أو وظيفة معينة تختلف عن غيرها, وتم الاتفاق عليه بين المبرمجين على أن هذه الخدمه لها هذا البروتوكول.

ما هو الاختراق

الاختراق هو مقدرة الهاكر على استغلال ثغرة معينة في نظام ما أو جهاز ما لهدف الوصول إلى أشياء ووظائف والحصول على معلومات غير مصرح له بها بالحصول عليها أو رؤيتها.

فعندما نسمع مقولة “تم اختراقي” فهذا يعني أن هناك شخص ما “هو الهاكر” قد استطاع “بدون علم الضحية” الوصول إلى معلومات خاصه بالضحية.

من هو الهاكر

الهاكر هو شخص قوي في أمن المعلومات وتطوير التطبيقات, يستطيع بحكم خبرته في التعرف على الثغرات واستغلالها.

ليس جميع الهاكرز هدفهم الوصول إلى معلومات شخصية غير مصرح لهم بمعرفتها لغرض إيذاء الناس أو التسريب أو التهديد, حيث أن لقب “الهاكر” هو مصطلح عام جدا يندرج تحته العديد من أنواع الهاكرز, ولكن في جميع الأحوال هو شخص قادر على الوصول لمعلومات خاصه بدون علم صاحبها بسهولة.

أنواع الهاكرز

الهاركز أنواع, وليس كل الأنواع متفق عليها بين المتخصصين ولكن, هناك أنواع ثابتين وهم:

Black Hat

هو الهاكر ذو النوايا السيئة, حيث أن جميع أغراضه من الاختراق هو الضرر والتسريب والابتزاز وهم أسوء أنواع الهاكرز.

Gray Hat

وهم بين السيئ والجيد, حيث أنهم أحيانا يلقبون “بالمرتزقة“, ففي حالة المصلحة يقوم بعمليات الاختراق.

White Hat

وهم خبراء أمن معلومات وظيفتهم الأساسية هي حماية البيانات ومعلومات الأفراد الشخصية, ويتميز هؤلاء الخبراء بلقب “هاكر أخلاقي Ethical Hacker” وهو هاكر له أخلاق ومبادئ وقبل أي عملية اختراق يأخذ الإذن من صاحب المؤسسة.ولكن لماذا يأخذ الإذن وهو هاكر؟

ببساطة, لأن هذا الهاكر وظيفته هو أن يقوم بكل عمليات الاختراق الممكنة لأجل البحث عن الثغرات, ومن ثم يقوم بكتابة تقرير للشركة بحيث يقوم مطوروا الشركة بالنظر في هذه الثغرات الأمنية ومن ثم اغلاقها.

Script Kidde

هذا ليس خبير من الأساس, إنما هو شخص شاهد فيديو و 2 و 3 ومن بعدها جرب برنامج أكثر وعندما ظهرت له نتائج, يسمي نفسه بالهاكر.

وهذا ليس الطريق الصحيح في تعلم أمن المعلومات, حيث أنه لا يدري ما الذي يحدث في الحقيقة خلف الكواليس.

مجالات أمن المعلومات

هذه المجالات هي أساسية في جميع أنواع مجالات أمن المعلومات, فمثلا هناك أمن الشبكات, أمن أنظمة التشغيل, أمن المواقع, ففي جميع تلك المجالات هناك 3 وظائف أساسية لخبراء أمن المعلومات وهم:

الهجوم – Offensive

وهو الفريق الذي يقوم بشن الهجمات على الموقع أو الشبكة أو النظام لأجل التعرف على الثغرات به ومن ثم يقوم باستغلال تلك الثغرات والحصول على النتائج.

الدفاع – Defensive

وهو فريق الدفاع عن الشركة, حيث أنه يراقب كل ما يحدث في النظام سواء كان شبكة أو موقع, ويقوم بوضع أنظمة الحيامة والحواجز التي تحول بين الهاكر والبيانات المهمة, وهذا التخصص هو الأكثر طلبا في العالم.

المحلل – Analysis

وهو الفريق المختص بتحليل الهجمات في حالة وجود هجمات والتعرف على نوعها ونوع المعلومات المسربة وما إلى ذلك.

وفي أي مؤسسة, لابد من وجود هذا الفريق, حيث يمكن لشخص واحد أن يكون مختصا بمجالين أو 3, وتعتمد قوة الشركة في الأمان على عدد المتخصصين وقوة خبرتهم.

أسهل 3 طرق للاختراق

أشهر الطرق التي يستغلها الهاكر في اختراق الضحايا تعتمد على نوعين في البداية لابد للهاكر من استغلالها:

الهندسه الاجتماعية – Social Engineering

وهي مقدرة الهاكر على خداع العقل البشري للضحية بحيث يقنعه بكل ما يريده الهاكر دون أن يشعر الضحية بالخطر من هذا الفعل.

هذه تمثل نحو 80% من مهارات الهاكرز.

المهارة التقنية – Technical Skill

وهي استعمال البرمجة في كتابة الأدوات التي تساعد الهاكر على استغلال الثغرات بشكل قوي, أو حتى خبرة استعمال الأدوات ولو جاهزة.

هذا يمثل نحو 20% من مهارات الهاكرز

أما بالنسبة للطرق نفسها, فتابع معي.

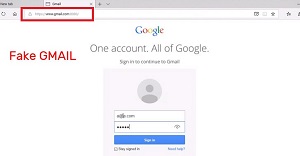

1- الضغط على الروابط غير الأصلية

إذا نظرت إلى الرابط في الصورة, ستلاحظ أن الرابط عادي جدا لا مشكلة به, ولكن الهاكر وخبير أمن المعلومات يعرف أن هذا الرابط هو خطير جدا وإليك السبب ببساطه.

الرابط في الصورة هو “https://www.gmail.com:8080“, بجانب الرابط يوجد رقم 8080, وهذا هو المنفذ Port.

خبراء أمن المعلومات يعرفون أن منفذ الاتفاق البرمجي Protocol هو https أي أنه اتصال ويب آمن ولكن,

البروتوكول https يعمل على منفذ 443 وليس 8080 فهذا يعني, أن هذا الرابط هو ليس الرابط الأصلي, وهذا يعني أن هذا رابط مزور.

2- رقم سر الواي فاي هو رقم هاتفك

لا شك أن أغلب الناس هذه الأيام وضعت رقم هاتفها كرقم سري للواي فاي وهذا خطر جدا.

هناك نوع من الهجمات يقوم بها الهاكر وهو الهجوم الغاشم Brute Force Attack, هذا الهجوم هو عبارة عن تجربة العديد من الأرقام السرية بسرعة جدا بحيث يمكن في الثانية الواحدة يتم تجربة ما يقارب 5000 رقم سري, وعندما ننظر إلى أرقام الهواتف سنجد أنه عبارة عن 11 خانة منها 01 ثابتين وبعدها 0 أو 1 أو 2 أو 5, فهنا معنا 3 خانات من 11 تبقى لنا 8 خانات.

أول 3 خانات فيهم 4 إحتمالات, و 8 خانات متبقية فيهم 100000000 “مائة مليون إحتمال“.

عند إظهار النتيجة الكامله هي 400 مليون احتمال حتى يتم تجربة كامل الأرقام من أول 01000000000 حتى 01599999999.

عند النظر في المدة المستغرقه لأجل فك آخر رقم سري سيكون النتيجة هي 22 ساعة تقريبا.

هناك شيء برمجي يُدعى Threads وهو طريقة برمجية الهدف منها هو تسخير جميع امكانيات المعالج في الحاسوب لهذا البرنامج, حيث أن الطبيعي لو أن المعالج به 6 أجزاء فإن البرنامج يعمل مع جزء واحد فقط, أما في وجود Threads فيمكن للبرنامج العمل بكل الأجزاء وهذا يعطي نتائج أسرع بكثير.

ملحوظة: اعلم أن هذا الرقم كبير مقارنة بالأجهزة الحديثة, حيث أن الأجهزة الحديثة تستطيع تسريع عملية الهجوم كما قلنا في Threads.

حتى الآن الخطر لم يظهر, ولكن الخطر يظهر عند الاتصال بشبكتك “بعد التعرف على الرقم السري” ومن هنا يستطير الهاكر مراقبتك ومراقبة عمليات بحثك كلها وفي هذا نماذج للكثير من أنواع الهجمات التي سينتقل إليها بعد ذلك.

3- أخطرهم, تحميل برامج غير أصلية

من أخطر الأشياء التي يمكنك تحميلها من الانترنت هو برنامج مجهول المصدر أو كراك أو تشغيل برنامج أرسله لك شخص ما بدون فحصه جيدا.

هذا النوع من الفايروسات هو فايروس مدموج في صورة, فيديو, ملف نصي وغيره, عندما تقوم بتشغيل هذا الملف, يتم تشغيل ملفين:

- الملف النصي الذي تريده

- الفايروس

وبمجرد تشغيل الفايروس, يستطيع الهاكر ببرمجة معينة أن يُسَخر جهازك بالكامل لخدمته, كأن يقوم بتحميل صورك, فيديوهاتك, ملفاتك بشكل عام, سحب الأرقام السرية وغيرها.

تعتبر برمجة هذه الأنواع من الفايروسات سهلة جدا في 2022, حيث أن الشيئ الوحيد المطلوب منك هو فهم لغة برمجة معينة ومن ثم تطبيق ما تعلمته في “كيف تخترق صلاحيات أي جهاز“.

كيف تحمي نفسك من الاحتراق

- وضع كلمة سر قوية تتجاوز 8 خانات, حروف ورموز وأرقام

- الاهتمام بأنواع الحماية على الشبكة “تحويل الحماية إلى WPS2“

- الاهتمام بفحص الملفات قبل استخدامها وهذا موقع VirusTotal لفحص ملفاتك

- الاضطلاع على كل ما هو جديد في أمن المعلومات

- الامتناع تماما عن تحميل برنامج كراك أو من غير المصدر الرسمي

- الامتناع تماما عن الضغط على أي رابط مجهول المصدر

- وضع برامج حماية من الفايروسات وتأمين تصفح مواقع تأمين تصفح الانترنت

- ممنوع منعا باتا الاتصال بشبكات مجانية في المقهى أو الشارع.

الخلاصة يا صديقي …

الاختراق أصبح من أسهل الأشياء التي يمكن لأي شخص تعلمها في وقت وجيز جدا, بالأخص أن الناس حاليا يهتمون بأمنهم الفيزيائي وأمان البيوت والأموال ولا يهتمون بأمان معلوماتهم التي هي أصلا أموال لغيرهم.

والأسوء من ذلك برامج الفدية التي انتشرت حاليا بشكل كبير جدا وكاتب المقالة نفسه أُصيب بهذا الفايروس مرتين, لذلك وجب توخي الحذر مع البرامج على الانترنت لأنها فعلا غير آمنة.

انتظروا المزيد حول المقالات في نفس هذا المجال قريبا بإذن الله.

[latest-selected-content limit=”5″ display=”title,excerpt” titletag=”strong” url=”yes” linktext=”إقرأ الموضوع كاملا” image=”full” elements=”3″ type=”post” status=”publish” dtag=”yes” orderby=”dateD” show_extra=”taxpos_category_before-title”]