التخفي على الإنترنت, كيف نصل إليه

كتب : عبد الرحمن زين

من المستحيل مقدما التخفي على الإنترنت بشكل تام, وذلك لأن أي جهاز في هذا العالم يتواصل مع أجهزة أخرى فهو غير مختبئ لوجود إتصال بينه وبين غيره.

تختلف معايير التخفي على الإنترنت على حسب البرامج والأساليب التي يستعملها المستخدم, حيث أن لكل أسلوب طريقة و وسيلة حماية معينة تحمي المستخدم من حدوث تعقب لتصفحاته و تتبع لعنوانه على الإنترنت.

في هذه المقالة, سوف نتحدث بشكل من التفصيل عن كيف يحدث التعقب على الإنترنت وكيف يمكنك أن تختفي على الإنترنت

هذه بعض النقاط التي سنتحدث عنها:

- بعض المصطلحات المهمه

- كيف نتواصل على الإنترنت

- كيف يحدث التعقب على الإنترنت

- كيف يحدث التخفي على الإنترنت

- بعض المتصفحات الآمنة

- الخاتمة

بعض المصطلحات المهمه

- البيانات – هي مجموعة من المعلومات التي تهم شخصا معينا مثل الرسائل والصوت والصور وغيرها.

- الإنترنت – هو مقدرة بعض الأجهزة على التواصل فيما بينها بإرسال وإستقبال بيانات فيما بينها.

- أسلوب العد Hexa – هو طريقة عد مثل الطريقة العاديه ولكنه على أساس 16 وليس 10 مثل “1A” يقابلها في العد الطبيعي “26“

- التشفير – هو تحويل الكلمات المفهومة إلى صيغة غير مفهومه لا يفهمها إلى المرسل والمستقبل فقط.

- IP – هو رقم مكون من 4 خانات, كل خانه رقم يبدأ من 0 إلى 255 مثل “192.168.1.11” وهو عنوان جهازك على الإنترنت.

- MAC – هو إسم جهازك والذي من خلاله يتم وصول البيانات اليك وهو رقم مكون من 6 خانات بأسلوب عد Hexa وكل خانه تبدا من 00 حتى FF مثل “00:0c:34:F4:88:1A” وهوثابت في كل جهاز لا يتغير بخلاف IP يمكن أن يتغير.

- المودم راوتر – ويطلق عليه مجازا “راوتر” وهو جهاز صغير في البيت الهدف منه هو التواصل بينك وبين العالم.

- Server – أو الخادم وهو جهاز كمبيوتر كبير وقوي يستقبل رسائلك ويقوم ببعض العمليات ثم يرسل لك الرد.

- خوارزميات – هي خطوات وحلول منطقية الهدف منها هو حل مشكلة برمجية.

كيف يحدث التواصل على الإنترنت

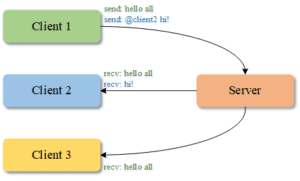

عندما تقوم بفتح برنامج تواصل إجتماعي وليكن “Whats App“, وتقوم بإرسال رسالة نصية إلى صديق لك على سبيل المثال “السلام عليكم” ثم تضغط على إرسال, ماذا يحدث بعد ذلك؟

الذي حدث هو إستقبال صديقك هذه الرسالة فيقوم هو الآخر بالرد عليك وليكن “وعليكم السلام“, ثم يضغط إرسال فبالتالي تصلك رسالة صديقك, هذا هو التواصل بين الأجهزة على الإنترنت.

هذا ما نعرفه جميعا في أي تواصل بين جهازين, ولكن ما الذي يحدث فعليا حتى يكتمل هذا الإرسال؟

- أنت تقوم بفتح البرنامج.

- تختار صديق لك لترسل له رسالة.

- تكتب الرسالة التي تريدها.

- تضغط على إرسال.

- من هنا يبدأ المهم – يتعرف البرنامج على رغبتك في الإرسال فيبدأ بإتخاذ بعض الوظائف لتتم عملية الأرسال وهي:

- يأخذ البرنامج رسالتك ويقوم بعملية التشفير لها وليكن “aD5Hg78Jk00G“.

- يحصل الراوتر على عنوان IP لجهازك وليكن “80.66.42.121“.

- يحصل الراوتر على عنوان MAC الخاص بك وليكن “00:0c:34:F4:88:1A“

- يتم دمج الرسالة المشفرة مع عنوان IP جهازك وعنوان MAC وليكن “80.66.42.121–aD5Hg78Jk00G–00:0c:34:F4:88:1A“.

- يقوم الراوتر بإرسال الرساله النهائية إلى Server شركة WhatsApp.

- شركة Whats App تقوم بتحويل الرساله إلى صديقك.

- يستقبل صديقك الرسالة ومن ثم تعود إلى أصلها بعد فك التشفير وتظهر له.

- يقرأ صديقك الرسالة.

- يقوم بالرد على رسالتك.

- عد إلى رقم 5 ولكن الرسالة هنا رسالة صديقك.

هذا ببساطة شديدة ما يحدث لكي تصل الرسالة من جهاز إلى آخر بما يسمى بالتواصل بين الأجهزة.

كيف يحدث التعقب على الإنترنت

التعقب هو قدرة شخص ما أو شركة ما على التعرف عليك أو على الأقل التعرف على نشاطاتك على الإنترنت كأن تتعرف على صورتك, معلوماتك, سجل نشاطاتك, المواقع التي تزورها أو إهتماماتك بشكل عام.

يتم ذلك بعدة أساليب وأهمها:

- التصنت على جهازك.

- مراقبة عمليات الإرسال والإستقبال على الإنترنت.

- وجود مهمات سرية في بعض البرامج التي يظهر منها أنها بسيطة كأن يكون هدف البرنامج التواصل فقط ويقوم هو أيضا بتسريب بيانات من جهازك.

أنت أولا وأخيرا تستخدم خدمة شركة أو جهة معينة مجانا, لذلك أنت لا تعرف ما الذي يحدث خلف الكواليس, فعلى سبيل المثال نلقى المثال على شركة Whats App:

- أنت لا تدري هل الشركة تأخذ نسخة من رسائلك أم لا.

- لا تدري ما إذا كان الإرسال حقا يذهب لصديقك فقط أم لأحد آخر.

- الشركة معها عنوان MAC الخاص بك نتيجة إرسالك الرسالة وهذه وحدها مشكلة.

- لا تدري ربما لا يحدث عملية تشفير أصلا أو أن عملية التشفير ضعيفة وسهلة الكسر.

- أيمكن حقا أن تقوم الشركة بأخذ نسخة من الرسائل بحيث تحللها مع باقي رسائلك وتتعرف على إهتماماتك؟

- هل تسائلت لماذا بعد عدت عمليات بحث معينة تلاحظ الإعلانات متوازيتا مع نتائج البحث؟

- ماذا عن عنوان IP خاصتك؟ أليس معهم؟!

كل هذه الأشياء تثير الشكوك حول ما إذا كانت الشركة تقوم بفعل هذه الأشياء أم لا.

نحن لا نذكر شركتا بعينها ولكننا نطلق مثالا على ما يمكن له الوقوع, وما يثير الشكوك أكثر أن بعض البرامج مجانية ومشهورة جدا ولا إعلانات عليها أو مصدر دخل, فكيف يتم صيانة أو تمويل هذا المشروع؟ لابد من وجود سبب خفي تقوم به هذه الشركة لأجل الحصول على أموال ربحيه كعائد من البرنامج.

كيف يحدث التخفي على الإنترنت

هناك عدة طرق لمنع التعقب وتتبع بياناتك ولكن هذه الأساليب لا تمنع التعقب 100% فهذا مستحيل على الإنترنت.

- لابد للبرامج المستعمله من إستخدام خوارزميات تشفير قوية.

- لا تضع معلوماتك الشخصية على الإنترنت أبدا ولو أردت ذلك فقط ضع بعض المعلومات القديمة أو المغلوطة, بمعنى إخلط معلوماتك.

- أرفض أي صلاحيات فيها تعقب أو تتبع من على متصفحك مثل GPS و الكاميرا والميكروفون.

- إستعمل متصفحات آمنة و محركات بحث آمنة لا تظهر هويتك وسنتكلم عنها في مقالات أخرى.

- إستعمل برامج آمنه, هذه مقالة عن أشهر 5 برامج تواصل إجتماعي آمنة.

- إحذف يوميا البيانات المخزنة في التاريخ غير الهامة.

- إستخدم البريد السري أو المؤقت Temp mails, في مقالة برنامج أوت لوك.

- إمتنع تماما عن أي عملية دفع عبر الإنترنت إلا للضرورة القسوى, وإحذف بعدها بيانات الدفع خاصتك.

- إهتم بفحص جهازك والبرامج التي تقوم بتحميلها بحيث لا يكون هناك ملفات خبيثة على جهازك, يمكنك إستعمال موقع VirusTotal للفحص.

- وعلى مواقع التواصل الإجتماعي, إهتم جيدا بإعدادات الخصوصية والأمان.

- سجل الخروج بعد تصفح أي موقع تواصل إجتماعي وتجنب حفظ الرقم السري.

- إمتنع عن الدخول إلى المواقع غير الأخلاقية لأنها بيئة جيدة جدا للتعقب وتسريب بياناتك.

بعض المتصفحات الآمنة

هناك بعض المتصفحات التي توفر عليك شوطا كبيرا في تأمين نفسك على الإنترنت, وهناك مقالة قادمة عن أهم المتصفحات أمانا على الإنترنت:

متصفح Brave من أهم المتصفحات المستخدمه في التصفح الآمن على الإنترنت, وهذا شرح بسيط للمتصفح

متصفح Tor هو المتصفح رقم 1 في تأمين عمليات التصفح على الإنترنت, مع العلم أنه ليس للإستعمال العادي لأنه يظهر مواقع تكون خطرا ولا تقوم المتصفحات العادية بفتح تلك المواقع, فيحتاج إلى خبرة قبل إستخدامه, وهذا شرح مبسط للمتصفح

الخاتمة

تحدثنا عن التخفي على الإنترنت ولكن الإنترنت هو عالم كبير جدا يا صديقي, إستطاع أن يجمع البشر على الشاشات, ففي النهائة نحتاج إلى بعض المعرفة عن كيف تعمل هذه الخدمات التي نستعملها يوميا دون الأخذ في الإعتبار أن هذه البخدمات لها مطورون نحن لا نعرف نواياهم, لذلك وجب علينا توخي الحذر عند إستعمال تلك التكنولوجيا والإهتمام بالوعي بأمن المعلومات, فاليوم البشر جميعا تقريبا على الإنترنت.

[latest-selected-content limit=”10″ display=”title,excerpt” titletag=”strong” url=”yes” linktext=”إقرأ الموضوع كاملا” image=”full” elements=”3″ type=”post” status=”publish” dtag=”yes” orderby=”dateD” show_extra=”taxpos_category_before-title”]